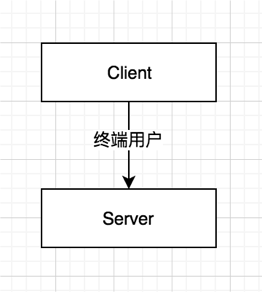

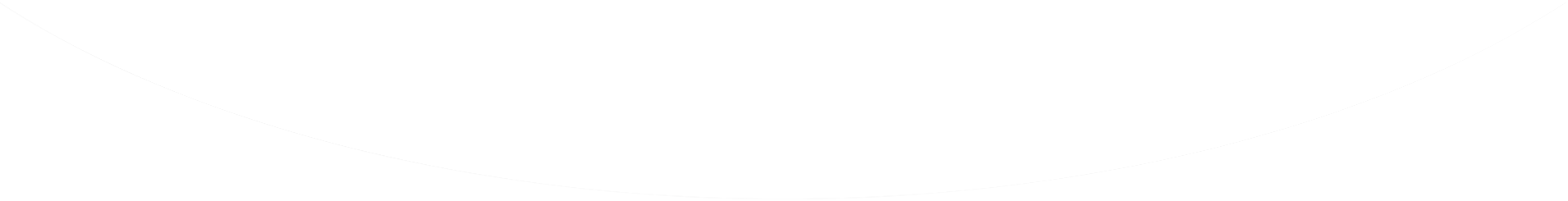

Trong hệ thống kiến trúc C/S truyền thốngđại lý cá độ, cơ chế an ninh về người dùng chủ yếu xoay quanh

Xác thực & Phân quyền

Xác thực là quá trình xác định người gửi yêu cầu (người A) có phải là người hợp lệ hay không; cấp quyền là việc kiểm tra người gửi yêu cầu (người B) có đủ quyền để thực hiện yêu cầu đó hay không.

Thông thườngđại lý cá độ, chủ thể được xác thực chính là chủ thể cần kiểm tra quyền hạn, tức là người A và người B là cùng một người. Mô hình này không gây ra vấn đề gì khi truy cập trực tiếp theo mô hình C/S, ví dụ như người dùng truy cập vào nền tảng web qua HTTP, lúc đó người đăng nhập và người được kiểm tra quyền là cùng một người; hoặc khi sử dụng client JDBC để truy cập trực tiếp cơ sở dữ liệu MySQL, người đăng nhập và người được kiểm tra quyền cũng là cùng một người. Kiến trúc truyền thống này rất đơn giản:

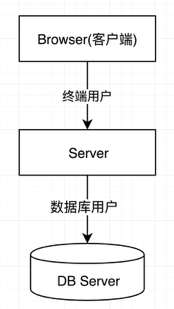

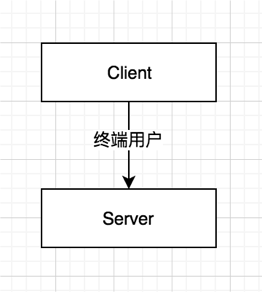

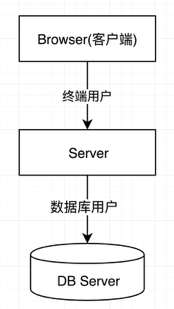

Tuy nhiên88vin, trong thực tế, truy cập trực tiếp theo mô hình C/S thường chỉ xuất hiện trong các hệ thống đơn giản, phần lớn các hệ thống hiện nay sử dụng mô hình C/S+ phức tạp hơn, tức là máy chủ đồng thời cũng hoạt động như một khách hàng của dịch vụ ở tầng dưới. Ví dụ, trong ứng dụng nền tảng web thông thường, trình duyệt người dùng là thiết bị cuối cùng (Client), máy chủ HTTP là máy chủ lớp ngoài cùng (Server), đồng thời máy chủ HTTP cũng đóng vai trò là khách hàng của cơ sở dữ liệu phía dưới (Client), còn cơ sở dữ liệu là máy chủ lớp hai (Server). Kiến trúc như sau:

Tuy nhiênđại lý cá độ, trong thực tế, truy cập trực tiếp theo mô hình C/S thường chỉ xuất hiện trong các hệ thống đơn giản, phần lớn các hệ thống hiện nay sử dụng mô hình C/S+ phức tạp hơn, tức là máy chủ đồng thời cũng hoạt động như một khách hàng của dịch vụ ở tầng dưới. Ví dụ, trong ứng dụng nền tảng web thông thường, trình duyệt người dùng là thiết bị cuối cùng (Client), máy chủ HTTP là máy chủ lớp ngoài cùng (Server), đồng thời máy chủ HTTP cũng đóng vai trò là khách hàng của cơ sở dữ liệu phía dưới (Client), còn cơ sở dữ liệu là máy chủ lớp hai (Server). Kiến trúc như sau:

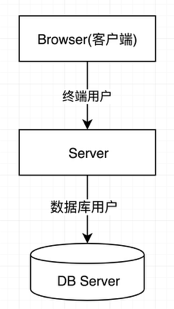

Thông thường88vin, kiến trúc này đủ để đáp ứng hầu hết các tình huống, nhưng đối với những trường hợp cần kết nối trực tiếp giữa người dùng cuối và hệ thống ở tầng sâu hơn, vẫn còn tồn tại một số vấn đề không thể tránh khỏi, ví dụ như hệ thống phía dưới không thể nhận biết người dùng cuối, dẫn đến việc không thể tùy chỉnh cá nhân hóa cho người dùng;

Giải pháp thứ ba

:

Cơ chế thay thế danh tính (doAs)

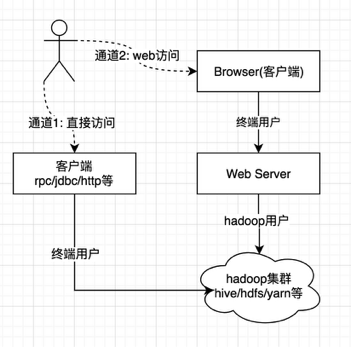

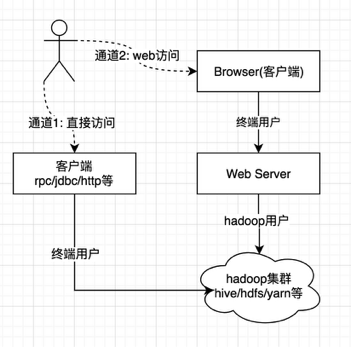

Trong hệ sinh thái Hadoop hiện tại88vin, người dùng có thể gửi yêu cầu đến các dịch vụ phía dưới bằng nhiều cách khác nhau, ví dụ như truy cập trực tiếp Hive qua JDBC, truy cập HDFS qua RPC, hoặc gửi tác vụ Ngoài ra, vì lý do hiệu suất phát triển và tính chuẩn hóa, các công ty lớn cũng xây dựng các nền tảng phân tích dữ liệu tập trung dễ sử dụng ở lớp trên, ví dụ như Hue do Cloudera phát triển, hay Zeppelin Notebook của Apache. Do đó, Hadoop dần trở thành một hệ sinh thái phức tạp bao gồm cả kiến trúc C/S trực tiếp và cả kiến trúc C/S+ phức tạp, như hình dưới đây:

Trong kiến trúc nàylive casino, do có cả truy cập trực tiếp từ người dùng cuối (kênh 1) và truy cập qua đại diện (kênh 2), các dịch vụ Hadoop cần phải xử lý đồng thời

Hỗ trợ kiểm soát bảo mật cho cả hai kênh truy cập này

,

Đồng thời

Cũng cần duy trì tính nhất quán trong hành vi

(ngăn ngừa sai sót trong việc đánh giá quyền hạn).

Để tránh các vấn đề trong phương án haiđại lý cá độ, Hadoop đã bổ sung thêm một cơ chế đặc biệt, đó là cơ chế impersonation (doAs). Nói đơn giản, đây là một tình huống mới được thêm vào trên cơ sở của phương án hai: khi máy chủ lớp trên (ví dụ như nền tảng web) muốn cung cấp dịch vụ cá nhân hóa cho người dùng, thì máy chủ lớp dưới (như Hive) cho phép máy chủ lớp trên gắn thông tin người dùng cuối vào yêu cầu và thực hiện kiểm tra quyền dưới danh nghĩa người dùng đó.

Ví dụ88vin, các công cụ phân tích dữ liệu trực quan trong doanh nghiệp như Hue thường đóng vai trò là máy chủ web lớp ngoài, cung cấp giao diện truy cập trực tiếp cho người dùng. Khi truy cập các dịch vụ dữ liệu lớn như Hive, chúng sẽ xác thực bằng một tài khoản cụ thể (gọi là tài khoản proxy) và đồng thời đính kèm thông tin cá nhân của người dùng kinh doanh (ví dụ như Trương Tam) vào thông tin yêu cầu, truyền xuống máy chủ Hive. Máy chủ Hive sẽ thực hiện kiểm tra quyền dựa trên

proxy

Người dùng

xác minh tài khoản theo danh tính88vin, sau đó thực hiện đánh giá quyền hạn theo danh tính

Trương Tam

của.

người dùng đặc biệt

người dùng siêu cấp

vì tài khoản đặc biệt này không nhất thiết có tất cả quyền hạnđại lý cá độ, nên cũng tiềm ẩn rủi ro bảo mật. Vì vậy, trong Hadoop, các tài khoản đặc biệt này thường được

Tham số tĩnh cấp dịch vụ

(hadoop.proxyuser.admin.*)

thiết lập bởi hệ thốnglive casino, đồng thời cũng giới hạn phạm vi có thể đại diện, ví dụ như giới hạn địa chỉ IP mà người dùng gửi yêu cầu, hoặc vai trò mà người dùng sở hữu, nhằm ngăn chặn nguy cơ tài khoản bị đánh cắp dẫn đến lộ toàn bộ hệ thống.

Triệu Nguyên - Hệ thống bản đồ tài sản dữ liệu

Triệu Ảnh - Nền tảng quản lý bảo mật API

Triệu Cảnh - Công cụ kiểm tra an toàn dữ liệu

Một cửa - Nền tảng quản lý an toàn dữ liệu

Một cửa - Nền tảng quản lý an toàn dữ liệu

Xuất khẩu dữ liệu - Nền tảng quản trị tuân thủ

Tư vấn an toàn dữ liệu - Dịch vụ

Đánh giá an toàn dữ liệu - Dịch vụ

Đo lường an toàn dữ liệu - Dịch vụ

Chứng nhận an toàn dữ liệu - Dịch vụ

Dịch vụ tuân thủ nhẹ nhàng - DiRM

Dịch vụ tuân thủ nhẹ nhàng - PIA

Giải pháp tổng thể quản trị an toàn dữ liệu

Giải pháp phân loại và phân cấp dữ liệu

Giải pháp quản lý rủi ro dữ liệu cho nhân viên nội bộ

Giải pháp an toàn API chống lại các hoạt động bất hợp pháp và bảo vệ mạng

Giải pháp đánh giá rủi ro an toàn dữ liệu

Kế hoạch tư vấn dịch vụ an toàn dữ liệu

Giải pháp an toàn dữ liệu cho chia sẻ dữ liệu chính phủ

Giải pháp an toàn dữ liệu trong ngành ngân hàng

Giải pháp an toàn dữ liệu trong ngành bảo hiểm

Giải pháp an toàn dữ liệu trong ngành viễn thông

Giải pháp an toàn dữ liệu trong ngành internet

Giải pháp an toàn dữ liệu trong ngành giáo dục

Giải pháp an toàn dữ liệu trong ngành y tế